軟件逆向工程是一種分析現有軟件以理解其工作原理、功能或漏洞的技術,廣泛應用于安全研究、性能優化和兼容性修復等領域。在逆向過程中,匯編語言作為機器指令的直接表示,是理解程序邏輯的核心。本文將介紹軟件逆向中基本匯編指令的運用,包括常用指令類型、實際案例分析以及應用場景。

一、基本匯編指令類型及其作用

在x86架構(常見于Windows和Linux系統)中,匯編指令可分為幾大類:

- 數據傳輸指令:如MOV(將數據從源移動到目標)、PUSH(壓入棧)和POP(彈出棧)。這些指令用于在寄存器、內存和棧之間傳遞數據,是程序數據流的基礎。例如,在分析函數調用時,MOV指令常用于參數傳遞,而PUSH和POP則管理棧幀。

- 算術和邏輯指令:如ADD(加法)、SUB(減法)、AND(邏輯與)和CMP(比較)。這些指令處理數值運算和條件判斷,常用于循環、分支邏輯和加密算法中。例如,CMP指令后常跟隨條件跳轉(如JZ或JNZ),用于實現if-else結構。

- 控制流指令:如JMP(無條件跳轉)、CALL(調用函數)和RET(返回)。這些指令決定程序執行路徑,是逆向中識別函數邊界和流程的關鍵。例如,CALL指令指向子函數,而RET指令標記函數結束。

- 棧操作指令:如PUSH、POP以及LEA(加載有效地址)。棧在函數調用和局部變量存儲中至關重要,逆向時需跟蹤棧指針(如ESP)的變化以重建調用鏈。

二、實際案例分析:逆向一個簡單應用軟件

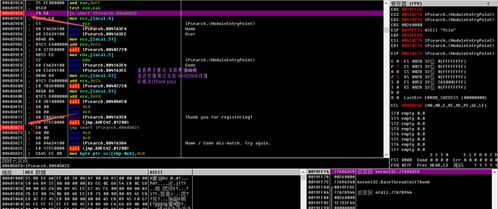

假設我們逆向一個簡單的密碼驗證軟件,目標是繞過登錄檢查。通過反匯編工具(如IDA Pro或Ghidra)獲取匯編代碼后,可以觀察到以下典型指令序列:

- MOV EAX, [userinput]:將用戶輸入的密碼加載到EAX寄存器。

- CMP EAX, [storedpassword]:比較輸入密碼與存儲密碼。

- JZ access_granted:如果相等,跳轉到授權代碼段;否則繼續執行錯誤處理。

通過修改JZ指令為JMP(無條件跳轉),或分析存儲密碼的地址,可以輕松繞過驗證。這展示了匯編指令在理解軟件邏輯中的直接作用。

三、應用場景與工具

軟件逆向中匯編指令的運用不僅限于破解,還包括:

- 惡意軟件分析:安全研究員通過指令跟蹤,識別病毒行為,如文件加密或網絡通信。

- 性能優化:開發者分析熱點代碼的匯編輸出,優化關鍵循環(例如,用SIMD指令加速計算)。

- 遺留系統維護:當源代碼丟失時,逆向幫助修復bug或添加新功能。

常用工具包括靜態反匯編器(如IDA Pro)、動態調試器(如OllyDbg或x64dbg),以及模擬器(如QEMU)。這些工具將二進制代碼轉換為匯編指令,并允許單步執行和內存查看。

四、結論與注意事項

掌握基本匯編指令是軟件逆向的基石。它不僅需要熟悉指令語義,還需結合計算機體系結構(如寄存器、內存布局)進行綜合分析。逆向工程涉及法律和道德問題,應僅在授權范圍內進行,例如安全測試或學術研究。通過實踐,開發者可以提升對軟件底層的理解,從而構建更安全的應用程序。匯編指令的運用是連接高級語言與機器代碼的橋梁,在軟件逆向中具有不可替代的價值。